Las autoridades neerlandesas han detenido a un hombre de 21 años de Dordrecht sospechoso de vender acceso a JokerOTP, una plataforma de phishing automatizado que intercepta contraseñas de un solo uso (OTP) para secuestrar cuentas de usuarios.

Este arresto marca la tercera detención relacionada con JokerOTP tras una investigación de tres años. Anteriormente, la policía arrestó al desarrollador de la plataforma en abril de 2025 y a un co-desarrollador en agosto de 2025, que operaban bajo los alias “spit” y “defone123”.

Modus Operandi de JokerOTP

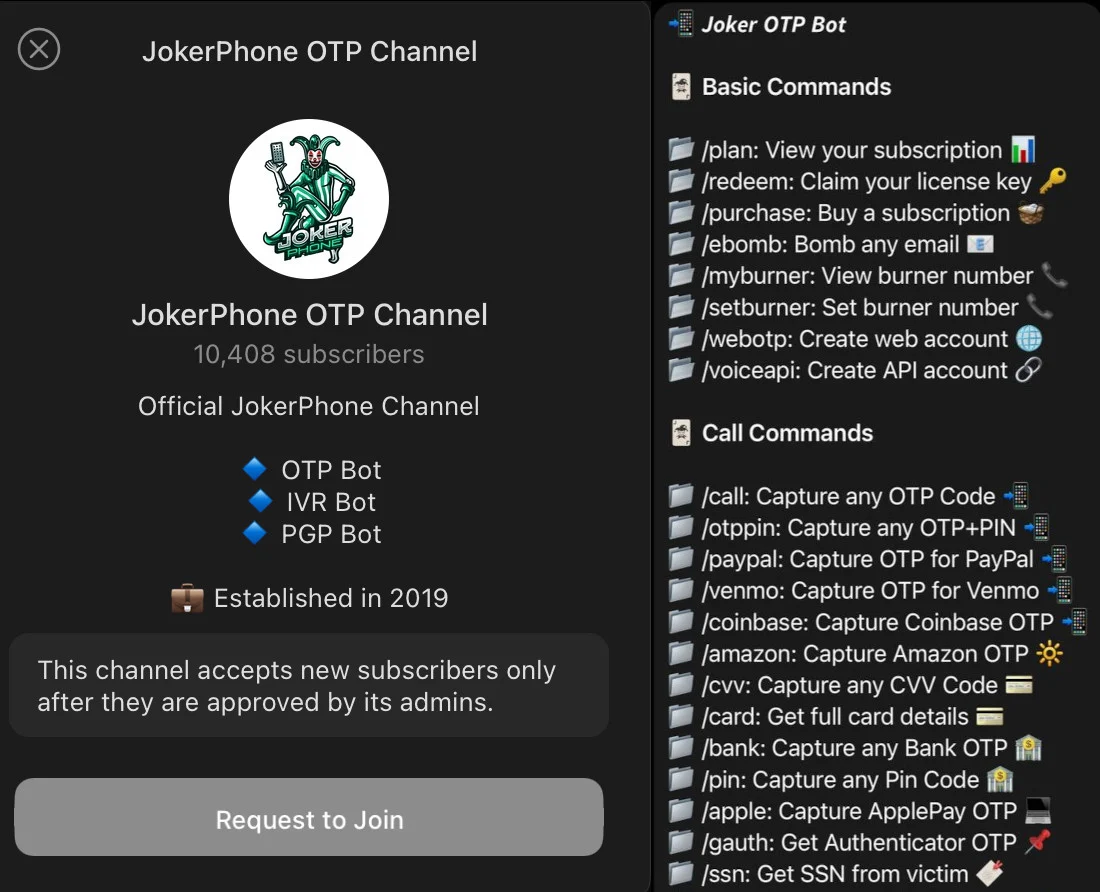

JokerOTP era una herramienta de phishing como servicio (PhaaS) diseñada para automatizar ataques a cuentas en línea, incluyendo PayPal, Venmo, Coinbase, Amazon y Apple.

Los suscriptores podían usar la herramienta para:

- Llamar automáticamente a las víctimas, haciéndose pasar por representantes legítimos

- Interceptar contraseñas de un solo uso (OTPs) enviadas por SMS, correo electrónico o aplicaciones de autenticación

- Recopilar información sensible adicional, como PINs, números de tarjeta y números de seguridad social

Los ciberdelincuentes luego utilizaban los OTP capturados para completar el inicio de sesión y tomar el control de las cuentas. Las víctimas a menudo proporcionaban el OTP creyendo que estaban protegiendo sus cuentas, sin saber que estaban siendo estafadas.

Según las autoridades, JokerOTP provocó pérdidas financieras de al menos 10 millones de dólares en 28.000 ataques en 13 países durante dos años.

¿Cómo funciona el phishing de OTP?

Los OTP actúan como una segunda capa de seguridad, diseñada para asegurar que solo el propietario legítimo de la cuenta pueda iniciar sesión. Normalmente son códigos de corta duración enviados durante los intentos de acceso.

JokerOTP explotaba este mecanismo mediante:

- Uso de credenciales robadas o compradas para iniciar intentos de inicio de sesión

- Activación de llamadas automatizadas sincronizadas con la entrega del OTP

- Solicitud de que las víctimas proporcionaran la contraseña de un solo uso bajo la excusa de prevenir fraude

Esta sincronización hacía que las víctimas cooperaran sin saberlo, permitiendo a los atacantes bypassear la autenticación multifactor (MFA).

Investigación policial y advertencias

Anouk Bonekamp, líder del equipo de Delitos Cibernéticos de Oost-Brabant, explicó:

“Las víctimas eran llamadas automáticamente por el bot y se les informaba que criminales estaban intentando acceder a su cuenta. Luego introducían el OTP, pensando que se estaban protegiendo a sí mismas.”

Las autoridades confirmaron que la investigación continúa. Decenas de suscriptores de JokerOTP en los Países Bajos ya han sido identificados y enfrentan procesos legales.

Bonekamp enfatizó que las víctimas no deberían sentirse avergonzadas por caer en estafas tan sofisticadas y recomendó estar atentos a señales de fraude, como:

- Mensajes urgentes presionando para obtener información sensible

- Solicitudes de PIN, contraseñas o códigos de autenticación

- Llamadas inesperadas que afirman verificar la actividad de la cuenta

¿Cómo protegerse de JokerOTP y estafas similares?

La policía aconseja a los individuos:

- Verificar si su correo o cuentas fueron expuestas en filtraciones usando herramientas como Have I Been Pwned o CheckJack

- Evitar compartir OTP, contraseñas o PINs por teléfono o correo

- Usar aplicaciones de MFA en lugar de OTP por SMS siempre que sea posible

- Revisar cuentas regularmente en busca de actividad sospechosa